Wiele osób nie zdaje sobie sprawy w jaki sposób poprawnie zabezpieczyć system RouterOS. Niejednokrotnie zdarza się, że ktoś uzyskał nieuprawniony dostęp z powodu błędu ludzkiego w postaci zastosowania słabego hasła, pozostawienia domyślnych ustawień usług służących do zarządzania systemem bądź źle skonfigurowanej zapory sieciowej.

Zastosowanie podstawowych środków ostrożności znacząco utrudni dostęp do urządzeń firmy MikroTik bądź maszyny wirtualnej Cloud Hosted Router.

Aktualizacja systemu

Podstawowa czynność jaka powinna zostać wykonana po zalogowaniu się do systemu RouterOS jest jego aktualizacja. Zanim zostaną podjęte kolejne kroki należy zapoznać się z tym artykułem. Przedstawia on pełny proces aktualizacji systemu.

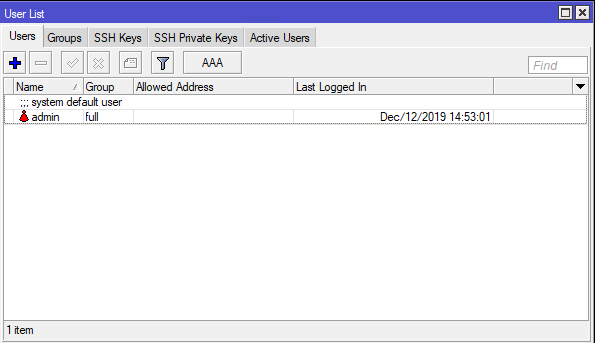

Dodawanie nowego użytkownika

Należy przejść do zakładki System->Users. Zostanie ukazany ekran obecnie utworzonych użytkowników.

Jak można zauważyć, domyślnie istnieje tylko jeden użytkownik posiadający login admin i niezabezpieczony żadnym hasłem.

W celu utworzenia nowego użytkownika należy kliknąć niebieski znak plusa.

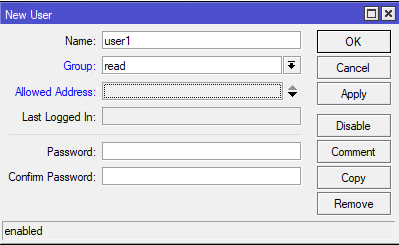

Zostanie otwarte okno dodawania nowego użytkownika.

W pozycji „Name” trzeba wpisać nazwę użytkownika, będzie ona służyła jako login podczas próby logowania do systemu.

Następnie należy wybrać do jakiej grupy ma zostać dodany użytkownik. Wyróżniamy 3 grupy:

- Read – Pozwala tylko na odczytanie konfiguracji systemu, bez możliwości jej zmiany ani przesyłania plików,

- Write – Pozwala na dokonywanie zmian w konfiguracji, poza logowaniem się za pomocą ftp i przesyłaniem plików oraz zarządzania użytkownikami.

- Full – pełny dostęp do systemu.

„Allowed Address” pozwala wpisać adresy, bądź grupy adresów, z których dany użytkownik będzie w stanie się zalogować.

Kolejna pozycja informuje kiedy nastąpiło ostatnie pomyślne logowanie. Jest ona uzupełniana automatycznie przez system.

Ostatnie dwa pola są odpowiedzialne za podanie i potwierdzenie hasła, które będzie wykorzystywane do logowania. Zalecane jest użycie min 8 znaków, wielkich i małych liter, cyfr oraz znaków specjalnych.

W celu utworzenia użytkownika należy kliknąć przycisk „Apply”

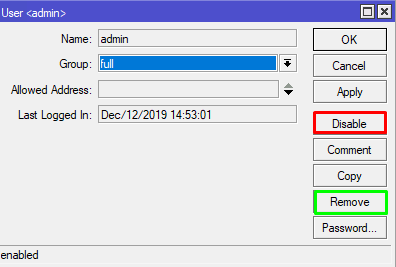

Teraz można usunąć, bądź wyłączyć, domyślnego użytkownika. W tym celu wystarczy kliknąć na jego nazwę 2 razy i w nowym oknie wybrać „Disable” (zaznaczone na czerwono) w przypadku dezaktywacji konta, bądź „Remove” (zaznaczone na zielono) w przypadku jego usunięcia.

Dezaktywacja usług oraz zmiana portu logowania

System RouterOS pozwala na uzyskanie dostępu na wiele sposób. Jednak najczęstszym jest wykorzystanie do tego narzędzia Winbox. Pozostawienie pozostałych możliwości niesie za sobą zwiększone ryzyko uzyskania nieupoważnionego dostępu.

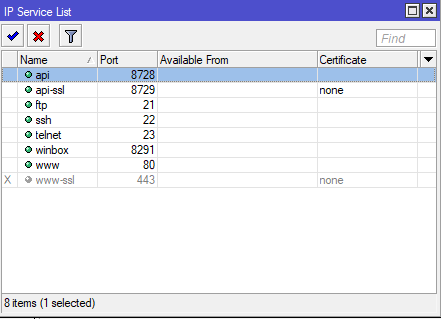

W celu dezaktywacji usług należy przejść do zakładki IP-> Services. Zostanie ukazany widok jak na zdjęciu poniżej.

W celu wyłączenia danej usługi należy kliknąć wybraną pozycję, tak aby podświetliła się na niebiesko (patrz zdj. powyżej) a następnie czerwony znak „X”. Wyłączona usługa zmieni kolor na szary. Należy wyłączyć w ten sposób wszystkie pozycje poza „winbox”.

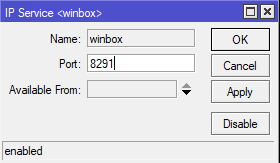

Będzie to jedyna opcja pozwalająca na dostęp do edycji konfiguracji RouterOS. Jednak aby ją zabezpieczyć należy zmienić domyślny port. W tym celu należy kliknąć 2 razy na na pozycję „winbox”.

Zostanie otwarte nowe okno.

W polu „Port” należy podać nowy numer portu. W celu zatwierdzenia zmian należy kliknąć przycisk „Apply”. Od teraz, po wpisaniu adresu IP w programie Winbox, należy wpisać dwukropek „:” i podać numer portu, np 192.168.0.1:5963.

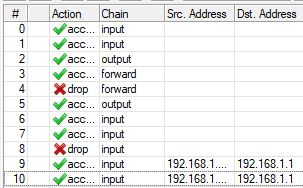

Podstawowe reguły firewall

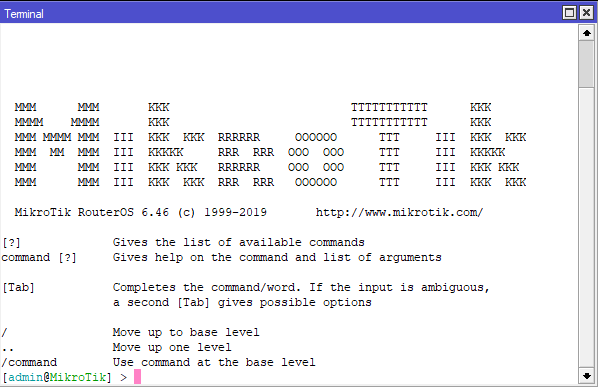

Reguł firewall służą do zarządzania ruchem w sieci. Aby zastosować reguły znajdujące się poniżej trzeba skorzystać z terminala. Z menu z lewej strony należy wybrać pozycję „New terminal” wówczas zostanie otwarte okno CLI.

W celu przejścia do miejsca dodawania reguł firewall należy wydać następujące polecenie:

ip firewall filter

Teraz można przystąpić do dodawania reguł. Należy pamiętać aby przed ich wpisaniem edytować je podając odpowiednie adresy IP, nazwy interfejsów oraz numery portów odpowiednie dla danej konfiguracji sieci.

1. add chain=forward action=accept connection-state=established,related log=no log-prefix=""

2. add chain=forward action=accept connection-state=established,related,new src-address=192.168.1.0/24 in-interface=bridge1-lan out-interface=pppoe-nsix log=no log-prefix=""

3. add chain=forward action=drop log=no log-prefix=""

4. add chain=output action=accept log=no log-prefix=""

5. add chain=input action=accept protocol=icmp icmp-options=8:0-255 log=no log-prefix=""

6. add chain=input action=accept connection-state=established,related,new protocol=udp src-address=192.168.1.0/24 dst-address=192.168.1.1 in-interface=bridge1-lan dst-port=53 log=no log-prefix=""

7. add chain=input action=accept connection-state=established,related,new protocol=tcp src-address=192.168.1.0/24 dst-address=192.168.1.1 in-interface=bridge1-lan dst-port=53 log=no log-prefix=""

8. add chain=input action=accept connection-state=new protocol=tcp src-address=192.168.1.0/24 dst-address=192.168.1.1 in-interface=bridge1-lan dst-port=5963 log=no log-prefix=""

9. add chain=input action=accept connection-state=established,related log=no log-prefix=""

10. add chain=input action=drop log=no log-prefix=""

Opis poszczególnych reguł:

- Zezwolenie na ruch forward dla połączeń już nawiązanych.

- Zezwolenie na ruch forward dla nowych połączeń z sieci LAN (w tym przypadku 192.168.1.0/24).

- Zablokowanie pozostałego ruchu forward.

- Zezwolenie na ruch typu output.

- Zezwolenie na zapytania typu ping (ICMP).

- Zezwolenie na zapytania DNS po protokole typu UDP na routerze.

- Zezwolenie na zapytania DNS po protokole typu TCP na routerze.

- Zezwolenie na inicjowanie połączenia do usługi winbox po stronie LAN z wykorzystaniem portu 5963.

- Zezwolenie na pozostałe połączenia w stanie już nawiązanym.

- Zablokowanie pozostałego ruchu typu input.