Po zakupie i uruchomieniu wirtualnej zapory sieciowej OPNsense, należy przejść do swojego panelu klienta i wejść w zakładkę „Maszyny wirtualne” a następnie przejść do jej konsoli w celu początkowej konfiguracji.

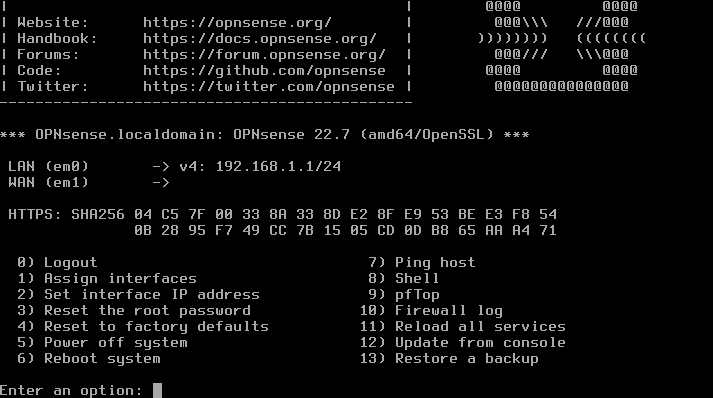

Pierwszą zmianą jakiej należy dokonać, jest zmiana przypisania interfejsów sieciowych. Jako że OPNsense domyślnie ustawia pierwszy interfejs sieciowy jako LAN a drugi jako WAN, musimy zmienić to przypisanie ręcznie. Logujemy się do konsoli za pomocą domyślnych poświadczeń (login: root, hasło: opnsense). Po zalogowaniu naszym oczom ukazuje się menu podobne do tego poniżej.

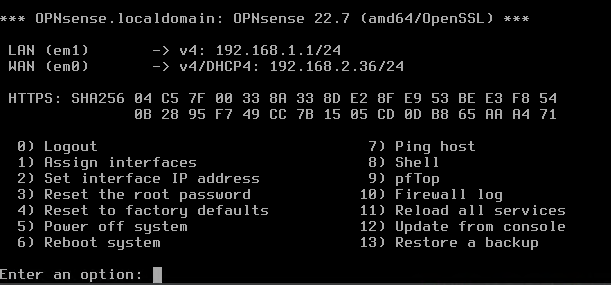

Tutaj pierwszym krokiem konfiguracji jest zmiana przypisania interfejsów. W powyższym przypadku interfejs em0 jest przypisany jako LAN, a em1 jako WAN, jednak docelowo, ma to być na odwrót, dlatego z menu wybieramy opcję numer 1 (Assign interfaces) a następnie dwukrotnie wybieramy opcję N kiedy jesteśmy pytani o konfigurację VLAN oraz LAGG. Kolejnym krokiem jest wybranie interfejsu WAN – em0, a po kliknięciu klawisza enter wpisujemy nazwę interfejsu LAN – em1. Po tym jesteśmy pytani czy na pewno chcemy zastosować wprowadzone ustawienia, na co odpowiadamy Y (tak). Od tego momenty koło interfejsu WAN powinien widnieć publiczny adres IP z którego będzie wychodził cały ruch z maszyn wirtualnych, a koło adresu LAN będzie widniał adres podsieci jaka jest przypisana dla maszyn wirtualnych podpiętych do prywatnego PVLAN.

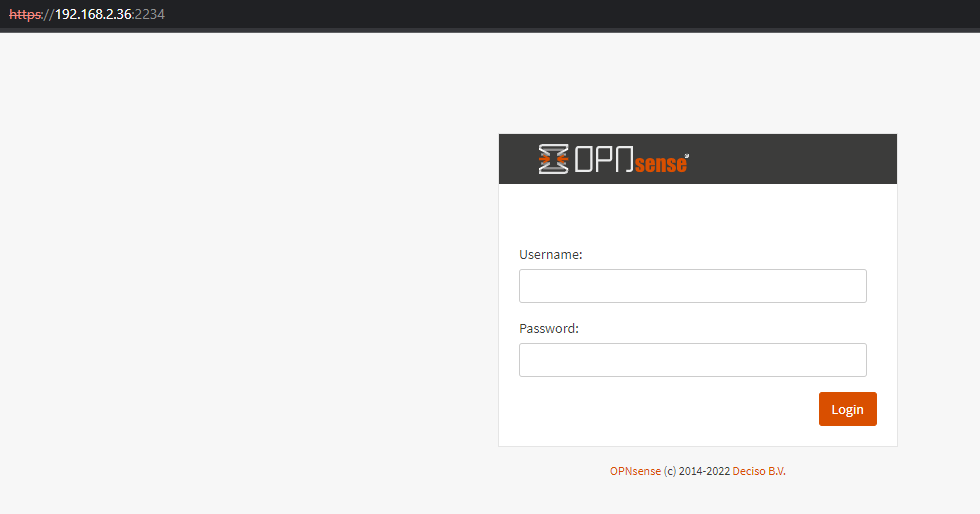

Dzięki takiemu ustawieniu, od teraz możemy połączyć się z bramą w celu jej skonfigurowania np. z serwerów wirtualnych. Aby tego dokonać otwieramy konsolę maszyny wirtualnej z Windows a następnie otwieramy przeglądarkę i wpisujemy w pasek adresu, taki który pokazuje się przy interfejsie LAN, w tym przypadku jest to 192.168.1.1. Po jego otworzeniu ukazuje się nam okno logowania.

Jeżeli jednak nie mamy dostępu do żadnej z maszyn wirtualnych, istnieje możliwość wyłączenia filtrowania pakietów która pozwoli na połączenie z zaporą z sieci publicznej. Wystarczy jedynie wybrać z menu w konsoli OPNsense opcję 8 (shell) a następnie wykonać komendę.

pfctl -dOd tego momentu możemy postępować w podobny sposób jak np. z poziomu maszyny wirtualnej.

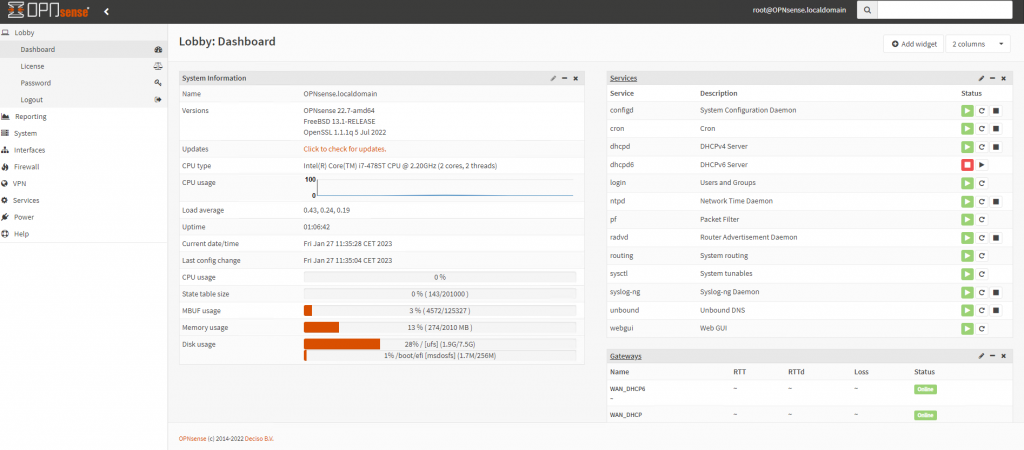

Logujemy się do zapory takimi samymi poświadczeniami jak do konsoli (root:opnsense) po czym uruchamiany jest konfigurator który przeprowadza użytkownika przez poszczególne etapy wstępnej konfiguracji, której poszczególne kroki zostały opisane w dalszej części artykułu. Po zakończeniu konfiguracji zostajemy przeniesieni do strony głównej zapory gdzie przedstawione są różne statystyki pracy jak np. obciążenie procesora, zajętość pamięci wewnętrznej oraz RAM, itd..

Domyślnie dostęp do konsoli administracyjnej jest zablokowany z poziomu sieci publicznej WAN, jednak możemy to zmienić.

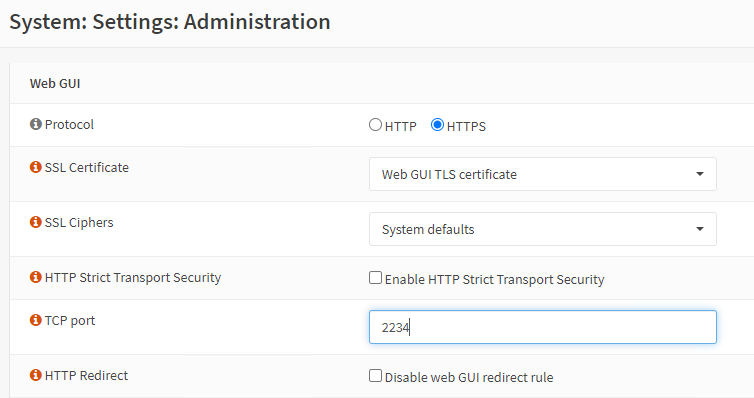

Pierwszym krokiem który warto wykonać, jest zmiana hasła. Jeżeli podczas pierwszej konfiguracji po uruchomieniu hasło użytkownika root nie zostało zmienione, należy dokonać jego modyfikacji. Drugim krokiem który warto wykonać przed udostępnieniem konsoli na sieć publiczną, jest zmiana portu TCP na którym jest dostępna. Można to zrobić po wybraniu odpowiedniej zakładki w lewym panelu.

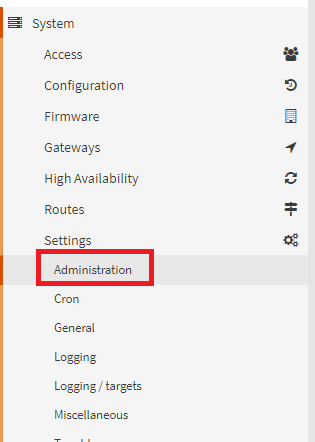

System > Settings > Administration, jak na poniższym zrzucie ekranu.

Tam, w górnej części strony mamy ustawienie TCP port, które odpowiada za to, na jakim porcie dostępna jest konsola. Na potrzebę tego artykułu zostanie on zmieniony na 2234.

Po wpisaniu, zjeżdżamy na sam dół strony i zatwierdzamy zmianę przyciskiem Save. Jeżeli nie zostajemy automatycznie przekierowani na nową stronę, można kliknąć na link który pojawia się po zapisaniu ustawień aby zostać przeniesionym.

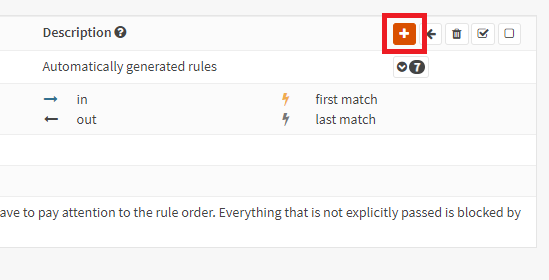

Ostatnim krokiem, który należy wykonać aby udostępnić konsolę na adresie publicznym, jest dodanie odpowiedniej reguły do wewnętrznej zapory sieciowej która na to pozwala. Aby tego dokonać, wchodzimy w zakładkę Firewall > Rules > WAN i tam kliknąć w pomarańczowy przycisk z plusem.

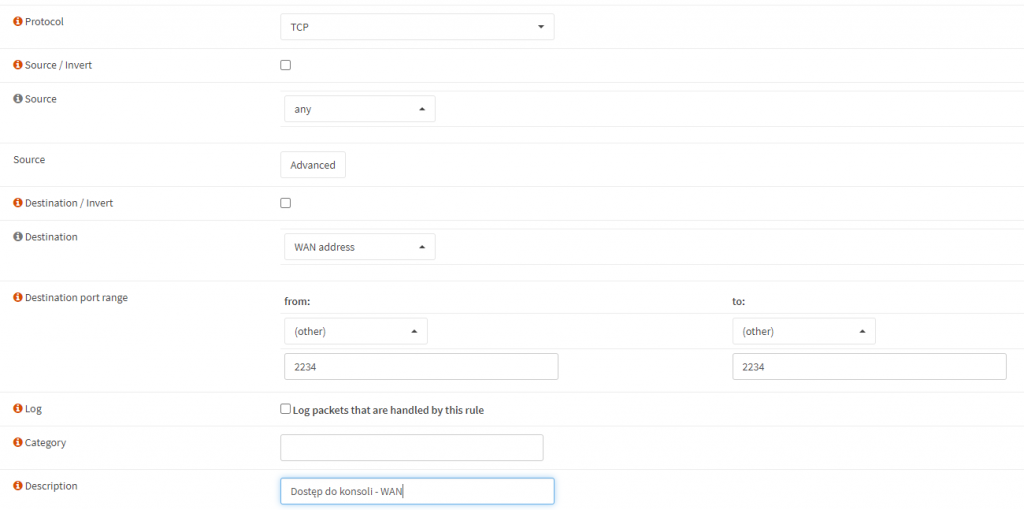

Kiedy otworzy się kreator tworzenia nowej reguły upewniamy się, że wybrany jest odpowiedni interfejs (WAN), kierunek (in) oraz akcja (Pass). Poniżej wybieramy protokół TCP, jako cel wybieramy adres publiczny WAN oraz wpisujemy w zakres portów, wybrany wcześniej port TCP. Możemy także dodać opis danej reguł aby w łatwy sposób można było ją zidentyfikować w przyszłości.

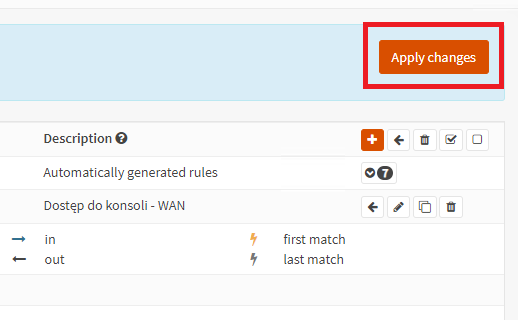

Po zapisaniu reguły przyciskiem u dołu strony, jesteśmy przekierowani z powrotem do poprzedniego okna, gdzie aby uruchomić właśnie utworzony dostęp musimy zatwierdzić zmiany klikając przycisk u góry ekranu.

Od tego momentu, każdy kto będzie znał port oraz adres publiczny danego OPNsense będzie w stanie się do niego połączyć. Wystarczy w przeglądarce wpisać https://adres_publiczny_ip:port_tcp

Opis pierwszej konfiguracji

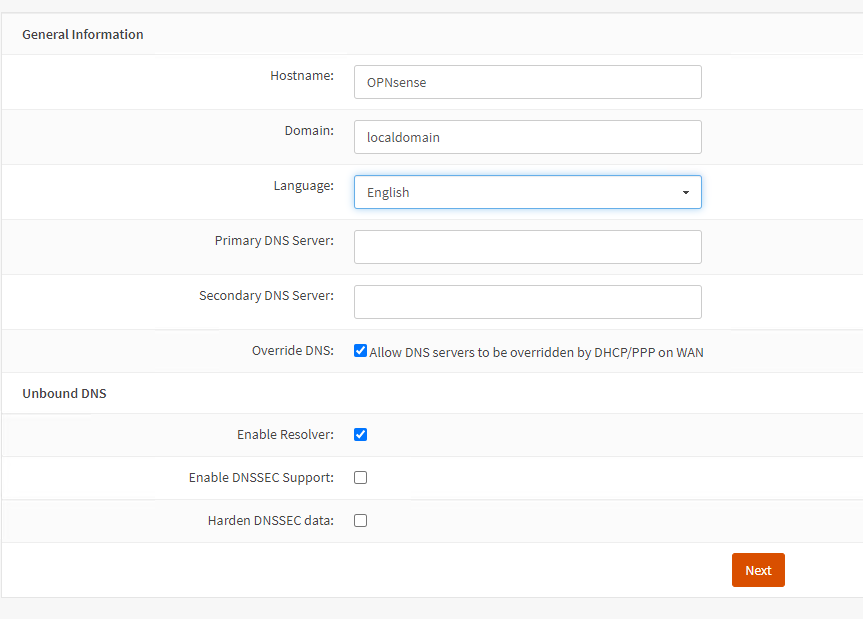

Po zalogowaniu się po raz pierwszy do konsoli administracyjnej w przeglądarce, system zaproponuje użytkownikowi przeprowadzenie wstępnej konfiguracji która pozwoli na łatwe ustawienie pożądanych podstawowych ustawień. Pierwszy krok pozwala m.in. na ustawienie nazwy hosta, języka oraz zmianę domyślnych serwerów DNS. Domyślnie, te ostatnie są przypisywane przez serwer DHCP, jeżeli jednak z jakiegoś powodu jest potrzeba ich zmiany, wystarczy je wpisać w polach Primary oraz Secondary DNS Server.

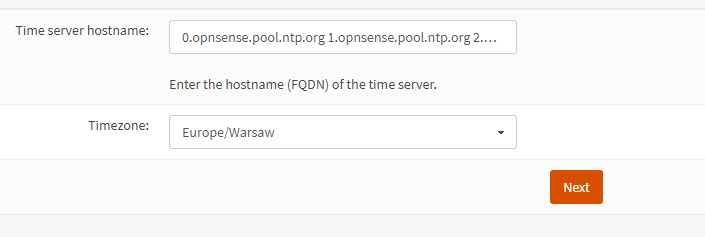

W kolejnym kroku mamy możliwość wybrania strefy czasowej. Warto wybrać poprawną dla naszej obecnej aby w przyszłości w razie potrzeby diagnozy jakiegoś problemu ułatwić sobie jego rozwiązanie. Oczywiście możemy także zmienić serwer z którego będziemy korzystać, wystarczy jedynie wpisać jego adres lub nazwę FQDN w polu Time server hostname.

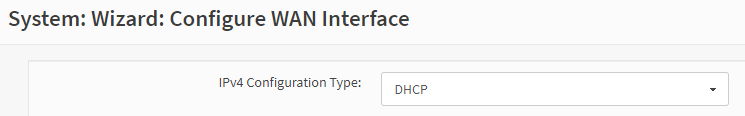

Po przejściu dalej mamy możliwość konfiguracji interfejsu WAN, w której większość opcji możemy zostawić w wartościach domyślnych. Jako że interfejsy sieciowe są w naszym centrum danych konfigurowane przez protokół DHCP, taki rodzaj konfiguracji musimy wybrać.

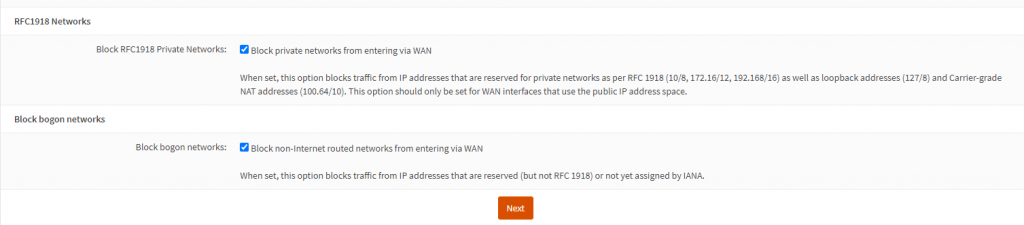

Po zjechaniu na sam dół strony mamy także dwie możliwości zabezpieczenia poprzez blokowanie ruchu z adresów z pul prywatnych oraz adresów IP które są niepoprawne bądź nie przypisane. Obie funkcje zwiększają bezpieczeństwo dlatego warto zachować je włączone.

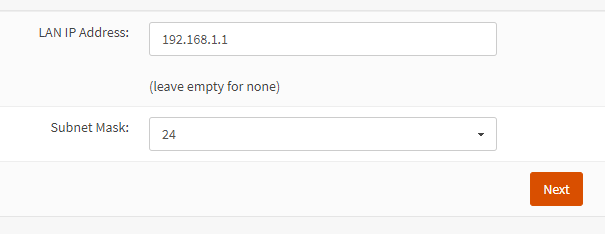

Następnym krokiem jest wybranie adresu podsieci dla sieci wewnętrznej na interfejsie LAN, można także pozostawić to ustawienie w wartości domyślnej.

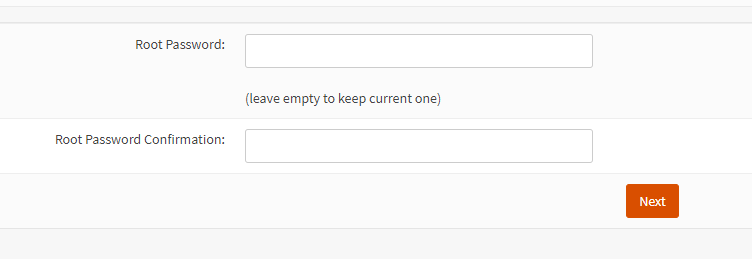

Ostatnim krokiem w konfiguratorze jest zmiana hasła dla domyślnego konta root. Jest to krok najważniejszy w przypadku rozwiązań które posiadają adresy IP publiczne i zalecamy zmianę tegoż hasła na silne. Dzięki temu, potencjalny atakujący nie będzie w stanie w łatwy sposób odgadnąć poświadczeń i uzyskać dostępu do zapory co może spowodować wyciek danych wrażliwych z serwerów.

Po wpisaniu silnego hasła, należy przeładować zaporę w celu zastosowania ustawień.

Gdy tylko ustawienia zostaną załadowane pokaże się ekran potwierdzający poprawną początkową konfigurację.